RESUMEN:

Existe una interfaz de depuración via web con privilegios de root y credenciales estáticas en routers TP-Link WDR740.

DESCRIPCION

Modelos: WR740N, WR740ND y posiblemente otros

Actualización:Se ha reportado en foros que los modelos WR743ND,WR842ND,WA-901ND,WR941N,WR941ND,WR1043ND,WR2543ND,MR3220,MR3020,WR841N también tienen esta shell de depuración.

Firmwares: 3.12.11 Build 111130 Rel.55312n y posiblemente otros.

Vector de Ataque: Remoto y local.

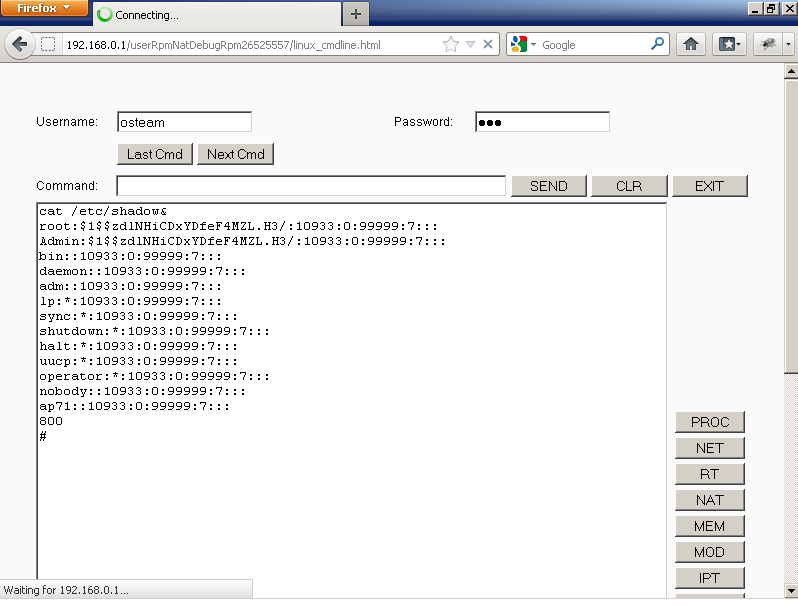

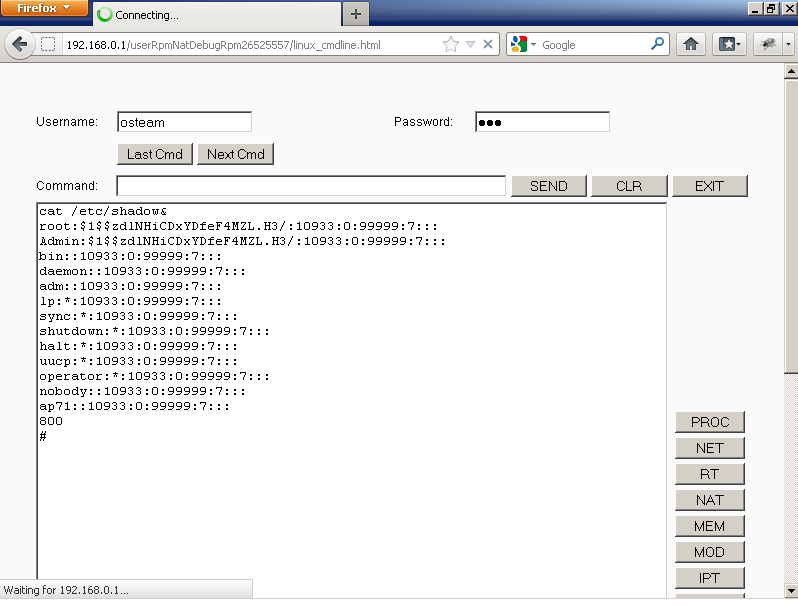

El router TP-Link WDR740ND/WDR740N cuenta con una interfaz web oculta para depuración que podría servir de puerta trasera a atacantes localizada en /userRpmNatDebugRpm26525557/linux_cmdline.html.

El nombre de usuario de esta consola esta guardado estáticamente en el binario del servidor HTTP y la contraseña no puede ser cambiada desde la interfaz web, por lo que siempre es valida la siguiente cuenta:

Usuario: osteam

Contraseña: 5up

La criticidad de esta vulnerabilidad es alta debido a que a través de esta consola se pueden ejecutar comandos en el sistema con privilegios root como agregar reglas de redirección de trafico y modificar archivos de configuración.

POC

Para acceder a esta consola solo se necesita ir a:

e introducir las credenciales "osteam:5up"

Saludos.

FUENTE: Paulino Calderón,

Existe una interfaz de depuración via web con privilegios de root y credenciales estáticas en routers TP-Link WDR740.

DESCRIPCION

Modelos: WR740N, WR740ND y posiblemente otros

Actualización:Se ha reportado en foros que los modelos WR743ND,WR842ND,WA-901ND,WR941N,WR941ND,WR1043ND,WR2543ND,MR3220,MR3020,WR841N también tienen esta shell de depuración.

Firmwares: 3.12.11 Build 111130 Rel.55312n y posiblemente otros.

Vector de Ataque: Remoto y local.

El router TP-Link WDR740ND/WDR740N cuenta con una interfaz web oculta para depuración que podría servir de puerta trasera a atacantes localizada en /userRpmNatDebugRpm26525557/linux_cmdline.html.

El nombre de usuario de esta consola esta guardado estáticamente en el binario del servidor HTTP y la contraseña no puede ser cambiada desde la interfaz web, por lo que siempre es valida la siguiente cuenta:

Usuario: osteam

Contraseña: 5up

La criticidad de esta vulnerabilidad es alta debido a que a través de esta consola se pueden ejecutar comandos en el sistema con privilegios root como agregar reglas de redirección de trafico y modificar archivos de configuración.

POC

Para acceder a esta consola solo se necesita ir a:

http://ip/userRpmNatDebugRpm26525557/linux_cmdline.htmle introducir las credenciales "osteam:5up"

Saludos.

FUENTE: Paulino Calderón,

Fonte: Underc0de

0 comentários:

Postar um comentário